お客様各位

日頃より弊社サービスをご利用くださり、誠にありがとうございます。

2019年10月以降、不正なメールに添付されるなどの方法で情報の窃取を行うマルウェア「Emotet」が世界的に猛威を振るっております。

一時は落ち着きを見せておりましたが、2020年7月頃より再び流行が確認されており、2022年3月現在、当社に対してもお客様からのお問い合わせが増加しております。

◆Emotetの感染により起こりうる被害

Emotetとは…主にメールから感染・拡散する性質を持つ非常に感染力が強いマルウェアであり、感染によりメール情報が窃取され、メール履歴やメールアドレス等の情報が漏洩します。

下記が流出する恐れのあるメール情報の一部となります。

・過去に送受信したメールアドレスと表示名

・過去に送受信したメールのメール件名とメール本文(添付ファイルも窃取される場合がある)

更に、お客様になりすましてアドレス帳に登録されている宛先に不正なメール送信を行うため、お客様の周囲にも感染が拡大いたします。

この他にも個人情報や認証情報の漏洩、ネットワーク内の別の端末に対する感染拡大や、不正送金被害、またランサムウェアなどに代表される更に強力なマルウェアへの感染リスクが増加する可能性もございます。

◆Emotetの特徴

Emotetの感染経路は、主に以下の通りです。

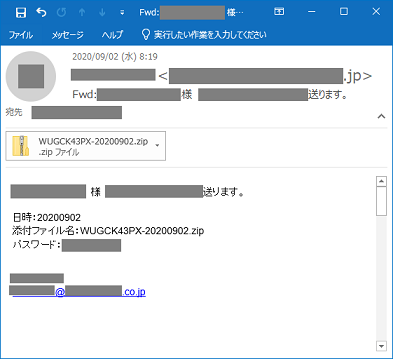

・メールに添付されたWordやExcelなどのOffice ファイルや、暗号付き ZIPファイル

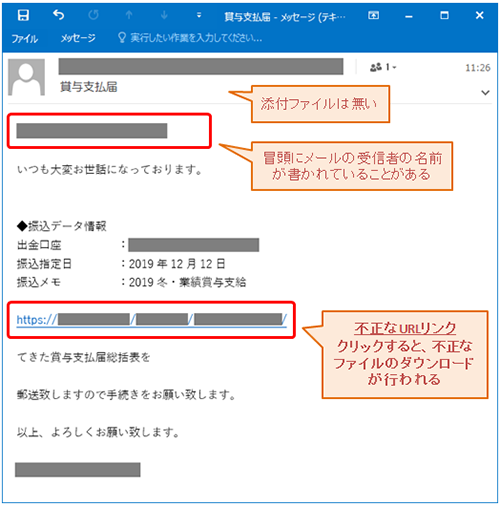

・メール本文内の URLクリックによりダウンロードされたファイル

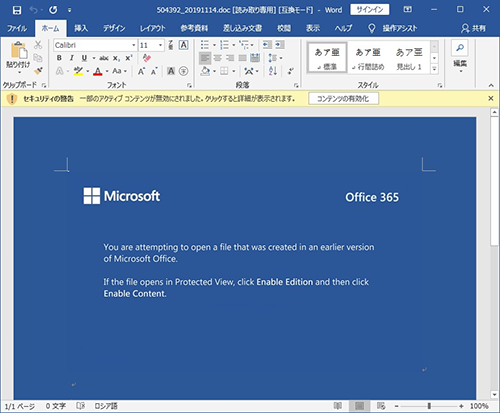

なお、これらはあくまで一例であり、この限りではありません。 上記のファイル展開後、画面の表示に従いマクロの有効化を実行すると、マルウェアに感染するという例が報告されています。

◆不正メールの特徴

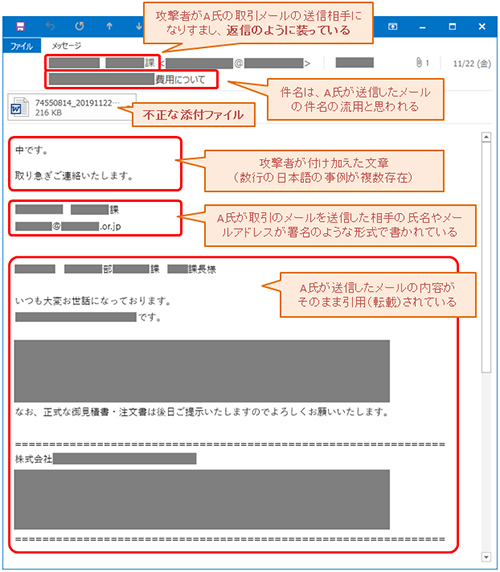

Emotetによる不正メールの特徴としては、取引先や知人になりすましEmotetを感染させるためのWordファイル等を添付した上でメールの返信や転送を行います。

送信者名は取引先等の実在する相手の名前を騙り、件名や本文の内容も正規のメールの返信を装っているため、文面から判断することが難しくなっています。

※Emotetによる不正メール例

添付ファイル例:出展:IPA 「Emotetと呼ばれるウィルスへの感染を狙うメールについて」

添付ファイル例:出展:IPA 「不正なURLリンクを含む攻撃メールの例(2019年12月)」

添付ファイル例:出展:IPA 「パスワード付きZIPファイルが添付された攻撃メールの例(2020年9月)」

【ご注意いただきたい内容と対策】

1.取引先であっても、添付されたZIPファイル、 Word 等の Office ファイルを開かない。開く場合は、先方に確認する。

実際にお客様より「取引先だから、何の疑いもなく開いてしまった」という問い合わせを多数いただいております。

2.万が一、開いてしまったとしても、マクロを有効化してはいけない。

添付ファイル例:出展:JPCERT/CC JPCERT-AT-2019-0044 Emotet の感染に関する注意喚起

上記写真内の「コンテンツ有効化」ボタンをクリックしてはいけない。

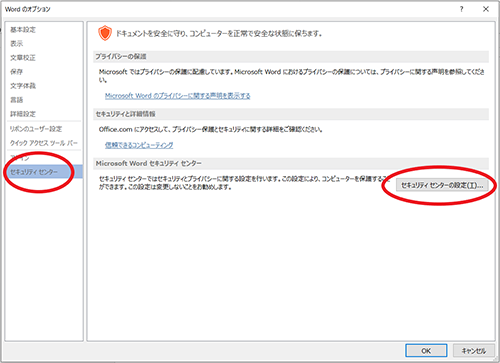

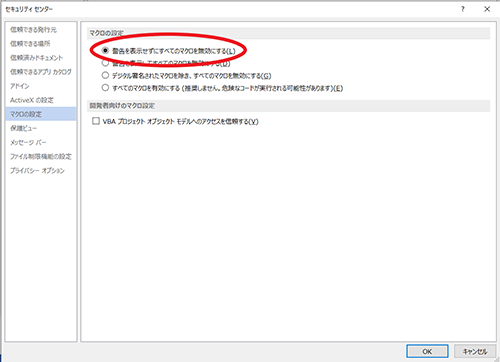

3.万が一開いてしまった場合、Word マクロ実行を無効にする

Wordを起動し、[ファイル]→[オプション]→[セキュリティセンター]もしくは[トラストセンター]→[セキュリティセンターの設定]もしくは[トラストセンターの設定] →[マクロの設定]→[警告を表示せずにすべてのマクロを無効にする(L)]に変更する

お客様内におきましても、上記対策を行っていただくとともに、厳重に注意喚起も行っていただくようお願い致します。

-参考資料-

JPCERT/CC: マルウエア Emotetへの対応 FAQ

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

IPA 情報処理推進機構 情報セキュリティサイト

https://www.ipa.go.jp/security/announce/20191202.html