お客様各位

日頃より弊社サービスをご利用くださり、誠にありがとうございます。

2019年の10月ごろからマルウェア Emotet が猛威を振るっており、2020年7月ごろから再び流行し、9月に入ってから弊社にもお問い合わせが増えております。

感染経路は、主にメールに添付された office ファイルを開く、もしくは本文内の URL をクリックしてダウンロードされたファイルを開く、暗号付き ZIPファイルの添付を開き、さらにマクロの有効化を促す内容が表示され、マクロを有効化すると、感染するというものです。

メールの特徴としては、取引先や知合いなどのメールの返信や転送を装い、そのメールに、Word 等のファイルを添付しているものです。 また、送信者の名前は、取引先等、実在する相手の名前で、件名や本文の内容も、正規のメールの返信を装ったりしているため、文面から判断することが難しく、巧妙となっています。

【ご注意いただきたい内容と対策】

- 取引先であっても、添付された word 等の Office ファイルを開かない。開く場合は、先方に確認する。

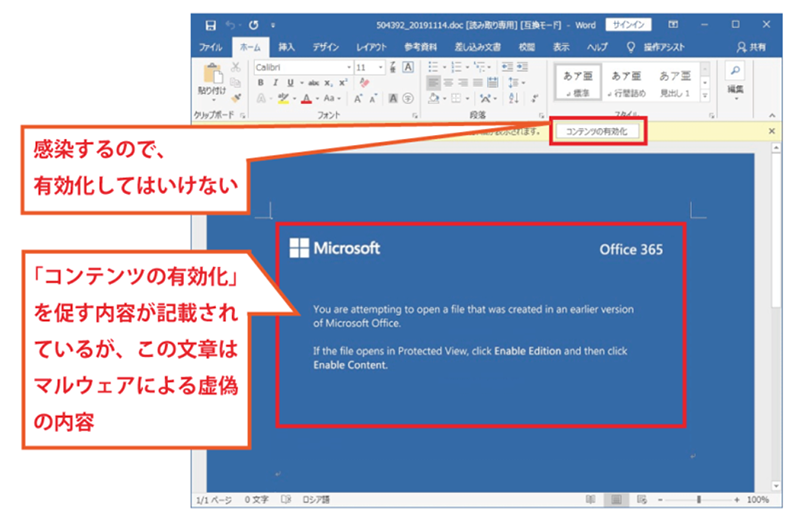

お客様より「取引先だから、何の疑いもなく開いてしまった」という問い合わせを多数いただいております。 - 万が一、開いてしまったとしても、マクロを有効化してはいけない。

添付ファイル例:出展:JPCERT/CC JPCERT-AT-2019-0044 Emotet の感染に関する注意喚起 No.1 加工

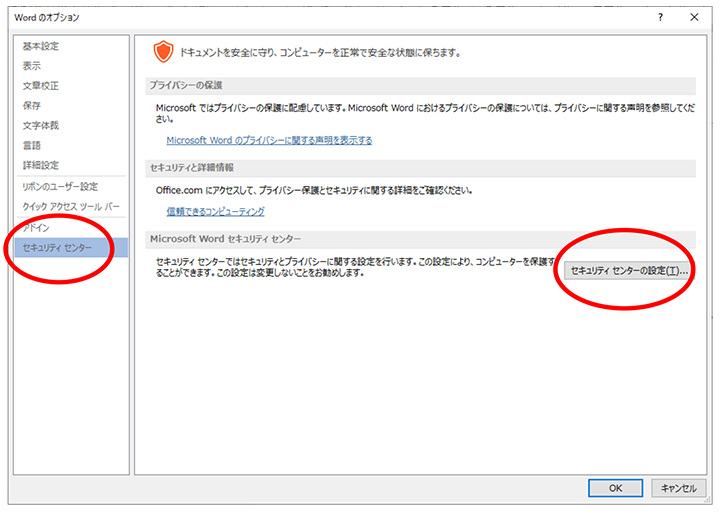

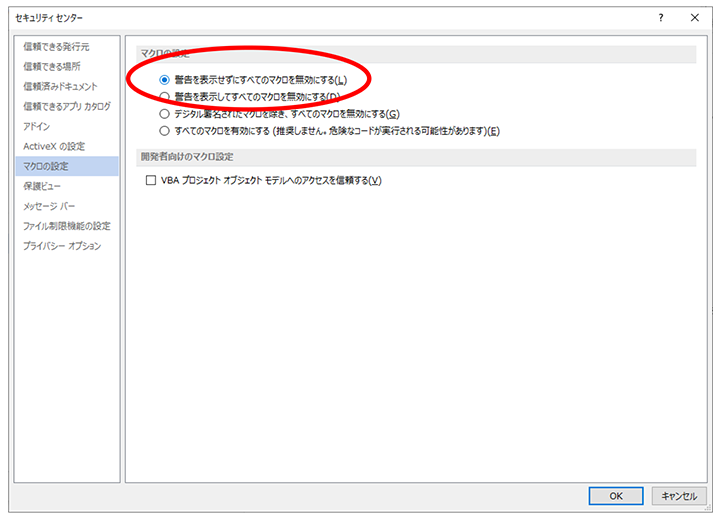

- 万が一開いても、word マクロ実行を、無効にする

Word を起動し、[ファイル]→[オプション]→[セキュリティセンター]もしくは[トラストセンター]→[セキュリティセンターの設定]もしくは[トラストセンターの設定]→[マクロの設定]→[警告を表示せずにすべてのマクロを無効にする(L)]に変更する

お客様内におきましても、上記対策を行っていただくとともに、厳重に注意喚起も行っていただくようお願いいたします。

-参考資料-

JPCERTCC のマルウェア Emotet の感染に関する注意喚起

https://www.jpcert.or.jp/at/2019/at190044.html

マルウエア Emotet への対応 FAQ

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html